Weltweite Cyber-Sicherheitsvorfälle durch Ransomware

Auch deutsche Institutionen betroffen / Handlungsempfehlungen des BSI

Datum 13.05.2017

Derzeit berichten Medien über Cyber-Sicherheitsvorfälle mit hoher Schadenswirkung, die durch die Ransomware "WannaCry" ausgelöst werden. Von den Angriffen sind Unternehmen und Institutionen weltweit und auch in Deutschland betroffen. Das Besondere an dieser Schadsoftware ist, dass sie sich selber verbreiten kann. Die Verbreitung erfolgt dabei ohne weiteres Zutun des Nutzers. Dies kann insbesondere in Netzwerken von Unternehmen und Organisationen zu großflächigen Systemausfällen führen. Betroffen sind Systeme mit dem Betriebssystem Microsoft Windows. Der Mechanismus der Weiterverbreitung der Schadsoftware wird durch den Software-Patch von Microsoft vom 14. März 2017 (MS17-010) verhindert. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) rät daher zum Aufspielen dieses Patches, sofern dies nicht bereits geschehen ist. Informationen und Handlungsempfehlungen zum Schutz vor Ransomware hat das BSI in einem Dossier zusammengefasst, das auf der BSI-Webseite heruntergeladen werden kann. Über die etablierten Kanäle von CERT-Bund, UP KRITIS und Allianz für Cyber-Sicherheit stellt das BSI Wirtschaft und Verwaltung Informationen und Handlungsempfehlungen zur Verfügung.

BSI-Präsident Arne Schönbohm: "Als nationale Cyber-Sicherheitsbehörde beobachten wir rund um die Uhr intensiv die Lage und stimmen uns dazu auch mit betroffenen Unternehmen in Deutschland sowie mit unseren internationalen Partnern in Frankreich und Großbritannien ab. Seit Bekanntwerden der Angriffswelle gestern Abend hat unser Lagezentrum hierzu eine Reihe von Telefonkonferenzen und Gesprächen geführt. Das Krisenmanagement funktioniert. Um einen möglichst vollständigen Überblick über die Lage zu bekommen, rufen wir betroffene Institutionen auf, Vorfälle beim BSI zu melden. Die aktuellen Angriffe zeigen, wie verwundbar unsere digitalisierte Gesellschaft ist. Sie sind ein erneuter Weckruf für Unternehmen, IT-Sicherheit endlich ernst zu nehmen und nachhaltige Schutzmaßnahmen zu ergreifen. Die aktuelle Schwachstelle ist seit Monaten bekannt, entsprechende Sicherheitsupdates stehen zur Verfügung. Wir raten dringend dazu, diese einzuspielen."

Downloadmöglichkeiten der Microsoft_Patches

Microsoft-Sicherheitsbulletin MS17-010 – Kritisch

Customer Guidance for WannaCrypt attacks

Manchmal genügen ein paar Honigtöpfe, um Hacker auf frischer Tat zu ertappen

Im Namen der Informationssicherheit drehen wir mal die Richtung virtueller Köder um: Mit sogenannte „Honeypots”, täuschend echt aussehenden Servern, die einen schnellen Hacking-Erfolg versprechen, locken wir Angreifer an, um ihre neueste Methode und ihre aktuell heissesten Tools kennenzulernen.

Ein guter Honeypot ist wie ein Haus, dass du für Räuber offen stehen lässt—nur, dass die Hacker im Gegensatz zu räubern, wenn sie das Haus leer vorfinden, nicht abziehen sondern sich gemütlich einrichten und ihre Werkzeuge hinterlassen.

Sekunden nachdem ich die Honeypots online geschaltet habe, drängten sich Angreifer um unseren Server und ihre Scanning-Tools fingen an nach Schwachstellen zu suchen.

Nach nur 90 Minuten hatte der Honeypot in Thailand und Japan 38 verschiedene Hacker angelockt, die auf 239 verschiedene Arten versuchten in den Server einzubrechen und ihn auszunutzen. Am nächsten Tag lag die Zahl böswilliger IP-Adressen, die versucht hatten sich zu verbinden, bei 1522. Das ist ein 7-facher Zuwachs in 24 Stunden. „Diese frühen Zahlen liegen höher als alles, was wir bisher gesehen haben.”

Hacker erstellen mehr IoT-Botnetze mit Mirai-Quellcode

Malware, die Botnetze aus IoT-Produkten erstellen kann, hat zwei Mal so viele Geräte infiziert, nachdem ihr Quellcode öffentlich freigegeben wurde.

Der Quellcode, der das 'Internet der Dinge' (IoT) -Botnet, das für die Einführung des historisch großen verteilten Denial-of-Service- (DDoS-) Angriffs auf verschiedene Websites im Internet in den vergangenen Monat verantwortlich ist, wurde öffentlich freigegeben und garantiert praktisch, dass das Internet bald überflutet wird von Angriffen.

Unsichere Routern, IP-Kameras, digitale Videorekorder und anderen leicht hackbaren Geräten sind im Fokus.

Der Quellcode wurde am Freitag auf der englischsprachigen Hacking Community bekannt gegeben. Die Malware, genannt 'Mirai', breitet sich auf anfällige Geräte durch kontinuierliches Scannen aus.

Auch deutsche Institutionen betroffen / Handlungsempfehlungen des BSI

Ort Bonn

Datum 13.05.2017

Derzeit berichten Medien über Cyber-Sicherheitsvorfälle mit hoher Schadenswirkung, die durch die Ransomware "WannaCry" ausgelöst werden. Von den Angriffen sind Unternehmen und Institutionen weltweit und auch in Deutschland betroffen. Das Besondere an dieser Schadsoftware ist, dass sie sich selber verbreiten kann. Die Verbreitung erfolgt dabei ohne weiteres Zutun des Nutzers. Dies kann insbesondere in Netzwerken von Unternehmen und Organisationen zu großflächigen Systemausfällen führen. Betroffen sind Systeme mit dem Betriebssystem Microsoft Windows. Der Mechanismus der Weiterverbreitung der Schadsoftware wird durch den Software-Patch von Microsoft vom 14. März 2017 (MS17-010) verhindert. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) rät daher zum Aufspielen dieses Patches, sofern dies nicht bereits geschehen ist. Informationen und Handlungsempfehlungen zum Schutz vor Ransomware hat das BSI in einem Dossier zusammengefasst, das auf der BSI-Webseite heruntergeladen werden kann. Über die etablierten Kanäle von CERT-Bund, UP KRITIS und Allianz für Cyber-Sicherheit stellt das BSI Wirtschaft und Verwaltung Informationen und Handlungsempfehlungen zur Verfügung.

BSI-Präsident Arne Schönbohm: "Als nationale Cyber-Sicherheitsbehörde beobachten wir rund um die Uhr intensiv die Lage und stimmen uns dazu auch mit betroffenen Unternehmen in Deutschland sowie mit unseren internationalen Partnern in Frankreich und Großbritannien ab. Seit Bekanntwerden der Angriffswelle gestern Abend hat unser Lagezentrum hierzu eine Reihe von Telefonkonferenzen und Gesprächen geführt. Das Krisenmanagement funktioniert. Um einen möglichst vollständigen Überblick über die Lage zu bekommen, rufen wir betroffene Institutionen auf, Vorfälle beim BSI zu melden. Die aktuellen Angriffe zeigen, wie verwundbar unsere digitalisierte Gesellschaft ist. Sie sind ein erneuter Weckruf für Unternehmen, IT-Sicherheit endlich ernst zu nehmen und nachhaltige Schutzmaßnahmen zu ergreifen. Die aktuelle Schwachstelle ist seit Monaten bekannt, entsprechende Sicherheitsupdates stehen zur Verfügung. Wir raten dringend dazu, diese einzuspielen."

Downloadmöglichkeiten der Microsoft_Patches

Microsoft-Sicherheitsbulletin MS17-010 – Kritisch

Customer Guidance for WannaCrypt attacks

Weltweite Cyber-Sicherheitsvorfälle durch Ransomware

Auch deutsche Institutionen betroffen / Handlungsempfehlungen des BSI

Datum 13.05.2017

Derzeit berichten Medien über Cyber-Sicherheitsvorfälle mit hoher Schadenswirkung, die durch die Ransomware "WannaCry" ausgelöst werden. Von den Angriffen sind Unternehmen und Institutionen weltweit und auch in Deutschland betroffen. Das Besondere an dieser Schadsoftware ist, dass sie sich selber verbreiten kann. Die Verbreitung erfolgt dabei ohne weiteres Zutun des Nutzers. Dies kann insbesondere in Netzwerken von Unternehmen und Organisationen zu großflächigen Systemausfällen führen. Betroffen sind Systeme mit dem Betriebssystem Microsoft Windows. Der Mechanismus der Weiterverbreitung der Schadsoftware wird durch den Software-Patch von Microsoft vom 14. März 2017 (MS17-010) verhindert. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) rät daher zum Aufspielen dieses Patches, sofern dies nicht bereits geschehen ist. Informationen und Handlungsempfehlungen zum Schutz vor Ransomware hat das BSI in einem Dossier zusammengefasst, das auf der BSI-Webseite heruntergeladen werden kann. Über die etablierten Kanäle von CERT-Bund, UP KRITIS und Allianz für Cyber-Sicherheit stellt das BSI Wirtschaft und Verwaltung Informationen und Handlungsempfehlungen zur Verfügung.

BSI-Präsident Arne Schönbohm: "Als nationale Cyber-Sicherheitsbehörde beobachten wir rund um die Uhr intensiv die Lage und stimmen uns dazu auch mit betroffenen Unternehmen in Deutschland sowie mit unseren internationalen Partnern in Frankreich und Großbritannien ab. Seit Bekanntwerden der Angriffswelle gestern Abend hat unser Lagezentrum hierzu eine Reihe von Telefonkonferenzen und Gesprächen geführt. Das Krisenmanagement funktioniert. Um einen möglichst vollständigen Überblick über die Lage zu bekommen, rufen wir betroffene Institutionen auf, Vorfälle beim BSI zu melden. Die aktuellen Angriffe zeigen, wie verwundbar unsere digitalisierte Gesellschaft ist. Sie sind ein erneuter Weckruf für Unternehmen, IT-Sicherheit endlich ernst zu nehmen und nachhaltige Schutzmaßnahmen zu ergreifen. Die aktuelle Schwachstelle ist seit Monaten bekannt, entsprechende Sicherheitsupdates stehen zur Verfügung. Wir raten dringend dazu, diese einzuspielen."

Downloadmöglichkeiten der Microsoft_Patches

Microsoft-Sicherheitsbulletin MS17-010 – Kritisch

Customer Guidance for WannaCrypt attacks

Manchmal genügen ein paar Honigtöpfe, um Hacker auf frischer Tat zu ertappen

Im Namen der Informationssicherheit drehen wir mal die Richtung virtueller Köder um: Mit sogenannte „Honeypots”, täuschend echt aussehenden Servern, die einen schnellen Hacking-Erfolg versprechen, locken wir Angreifer an, um ihre neueste Methode und ihre aktuell heissesten Tools kennenzulernen.

Ein guter Honeypot ist wie ein Haus, dass du für Räuber offen stehen lässt—nur, dass die Hacker im Gegensatz zu räubern, wenn sie das Haus leer vorfinden, nicht abziehen sondern sich gemütlich einrichten und ihre Werkzeuge hinterlassen.

Sekunden nachdem ich die Honeypots online geschaltet habe, drängten sich Angreifer um unseren Server und ihre Scanning-Tools fingen an nach Schwachstellen zu suchen.

Nach nur 90 Minuten hatte der Honeypot in Thailand und Japan 38 verschiedene Hacker angelockt, die auf 239 verschiedene Arten versuchten in den Server einzubrechen und ihn auszunutzen. Am nächsten Tag lag die Zahl böswilliger IP-Adressen, die versucht hatten sich zu verbinden, bei 1522. Das ist ein 7-facher Zuwachs in 24 Stunden. „Diese frühen Zahlen liegen höher als alles, was wir bisher gesehen haben.”

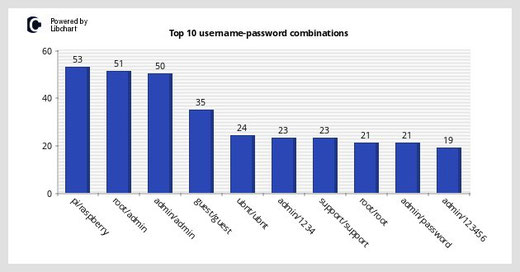

Hier sieht man welche Kombinationen am häufigsten versucht wurden.

Fazit: Weg von Standard-Logins

Telekom-Störung: Doch Hackerangriff auf DSL-Modems

Cyber-Angriffe auf Telekom

Weltweiter Hackerangriff auf Port 7547 von DSL-Routern

Vom Bundesamt für Sicherheit in der Informationstechnik (BSI) wurde eine Pressemitteilung herausgegeben, die recht allgemein von einem Hackerangriff auf Fernverwaltungsports spricht.

Am 27. und 28. November 2016 sind über 900.000 Kundenanschlüsse der Deutschen Telekom von Internet- und Telefonieausfällen betroffen gewesen. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) steht in ständigem Austausch mit der Deutschen Telekom, um diesen Vorfall zu analysieren.

Das BSI ordnet diesen Ausfall einem weltweiten Angriff auf ausgewählte Fernverwaltungsports von DSL-Routern zu. Dieser erfolgte, um die angegriffenen Geräte mit Schadsoftware zu infizieren. Diese Angriffe wurden auch in dem vom BSI geschützten Regierungsnetz registriert, in dem sie aber auf Grund funktionierender Schutzmaßnahmen folgenlos blieben. Das Nationale Cyber-Abwehrzentrum koordiniert derzeit unter Federführung des BSI die Reaktion der Bundesbehörden.

Beim Internet Storm Centre findet sich hier die Information, dass aktuell weltweit DSL-Modems über Port 7547 angegriffen werden. Der Port 7547 ist für das Fernwartungsprotokoll TR-069 in der Regel offen.

Hacker erstellen mehr IoT-Botnetze mit Mirai-Quellcode

Malware, die Botnetze aus IoT-Produkten erstellen kann, hat zwei Mal so viele Geräte infiziert, nachdem ihr Quellcode öffentlich freigegeben wurde.

Der Quellcode, der das 'Internet der Dinge' (IoT) -Botnet, das für die Einführung des historisch großen verteilten Denial-of-Service- (DDoS-) Angriffs auf verschiedene Websites im Internet in den vergangenen Monat verantwortlich ist, wurde öffentlich freigegeben und garantiert praktisch, dass das Internet bald überflutet wird von Angriffen.

Unsichere Routern, IP-Kameras, digitale Videorekorder und anderen leicht hackbaren Geräten sind im Fokus.

Der Quellcode wurde am Freitag auf der englischsprachigen Hacking Community bekannt gegeben. Die Malware, genannt 'Mirai', breitet sich auf anfällige Geräte durch kontinuierliches Scannen aus.

Online Sicherheitscheck

Prüfen Sie den Status Ihrer Unternehmens-IT

Unser Sachverstädnigenbüro unterstützt die Zusammenarbeit zur Förderung der IT-Sicherheit in Unternehmen. Mit dem "Security Consulter"lassen sich mittels eines Selbst-Checks kostenlos und anonym Sicherheitslücken und potentielle Gefährdungen in der Unternehmens-IT aufdecken. Der Security Consulter ist ein Self Check Tool von heise Security und techconsult. Damit können Sie einfach, kostenlos und völlig anonym Sicherheitslücken und Gefährdungspotenziale in Ihrem Unternehmen aufzeigen.

Neues Problem im Herbst 2016:

Millionen von gekaperten IoT-Geräten werden als Angriffsarmee genutzt

Zig Millionen von unsicheren Videokameras und anderen Geräten im Internet werden für Denial of Service Angriffe (DDoS) genutzt, die ungewöhnlich hohe Bandbreiten erzeugen. Am 21. Okt. 2016 wurden große Teile der US-Infrastruktur durch einen Angriff gegen die Firma Dyn DNS lahm gelegt, betroffen sind z.B. Amazon, Spotify, Twitter, Paypal und viele andere.

Eine Auflistung betroffener Geräte können Sie dem Artikel hier entnehmen!

Wer die Hersteller des IoT-DDOS-Botnets sind

Das schlimme daran scheint zu sein, dass diese Geräte mit einem Standard-Benutzername mit öffentlich bekanntem Passwort im Netz erreichbar sind.

Die Malware nutzt laut Malwaretech einen Fehler in Busybox aus, und versucht dann, alle Prozesse auf den Ports 22, 23 und 80 zu blockieren, um dem eigentlichen Eigentümer des Gerätes den Zugriff zu verweigern. Dann wird der eigentliche Angriff per Syn-Flood und mit HTTP-Get-Requests gestartet.

Mit Hilfe dieser Botnets aus IoT-Geräten wird ein massiver und erfolgreicher Angriff auf weite Teile der US-Internet-Infrastruktur gefahren.

Mehr Details gibt es bei der NY Times: Hackers Used New Weapons to Disrupt Major Websites Across U.S.. Dort wird spekuliert, dass die Angreifer evtl. einen Probelauf für den Wahltag gemacht haben, bei dem in den USA in einige Bundesstaaten online gewählt werden kann.

Aktuell auch Angriff auf unsere Infrastruktur:

Wir möchten Sie heute auf einen aktuellen Fall aufmerksam machen und bitten Sie das aktuell auch auf Ihren Securityprodukten zu prüfen.

Eine C&C Angriffswelle wurde heute Nacht an viele Unternehmen, auch viele Kunden von uns gefahren u.a. betraf dieser Angriffsversuch auch unsere Infrastrukturen.

Zu sehen war folgender Traffic bzw. Angriffsversuche durch C&C Server aus dem Raum Moskau:

Auszug aus einem Log:

2016:10:27-03:41:47 xxxxx afcd[21066]: id="2022" severity="warn" sys="SecureNet" sub="packetfilter" name="Packet dropped (ATP)" srcip="195.62.53.168" dstip="xx.xxx.x.xxx" fwrule="63001" proto="6" threatname="C2/Generic-A" status="1" host="lock.bz" url="" action="drop"

Sind das Vorboten auf einen massiven geplanten Angriff in der Zukunft?

Meine persönliche Vermutung hierzu: Dieser C&C Angriffsversuch ist eine Bereicherung der IoT Geräte.

Steht die Bereicherung eventuell mit der Wahl des amerikansiche Präsidenten in Verbindung?

Der BSI empfiehlt aktuell zum Thema IoT folgendes in einem PDF Dokument:

Sicherheit von IP-basierten Überwachungskameras v1.0

E-Mail-Sicherheit

Kennen Sie den Hauptgrund für die Infektion von Computern durch Schadprogramme? Es ist die Spam-Mail, die zum Öffnen schadhafter Anhänge oder zum Anklicken infizierter Webseiten verleitet. Die Kommunikation per E-Mail ist zwar für viele selbstverständlich geworden, das Bewusstsein über die damit verbundenen Risiken aber nicht. Der 3-Punkte-E-Mail-Check des #BSI liefert Ihnen #Tipps zum sichereren Umgang mit der elektronischen Post. #ECSM #cybersecmonth (im)

Ein lehrreiches Video, dazu finden Sie direkt beim BSI --> Hier der Direktlink für Sie

Sonderausgabe Cybersicherheit

Verfassungsschutzbericht 2015

Der am 28. Juni veröffentlichte Verfassungsschutzbericht 2015 zeigt: Spionage ist Realität!

Mittel und Methoden der Spionage entwickeln sich weiter fort, der digitale Werkzeugkasten gibt Angreifern umfassende Handlungsmöglichkeiten. Der Cyberraum eröffnet neue Operationsräume für Spionage, Sabotage und Desinformation.